Отслеживание входа в Контур.ID¶

Контур.ID — это система управления доступом, которая фиксирует все попытки входа в корпоративные приложения. Пользователи авторизуются через единый аккаунт, а система хранит логи входов.

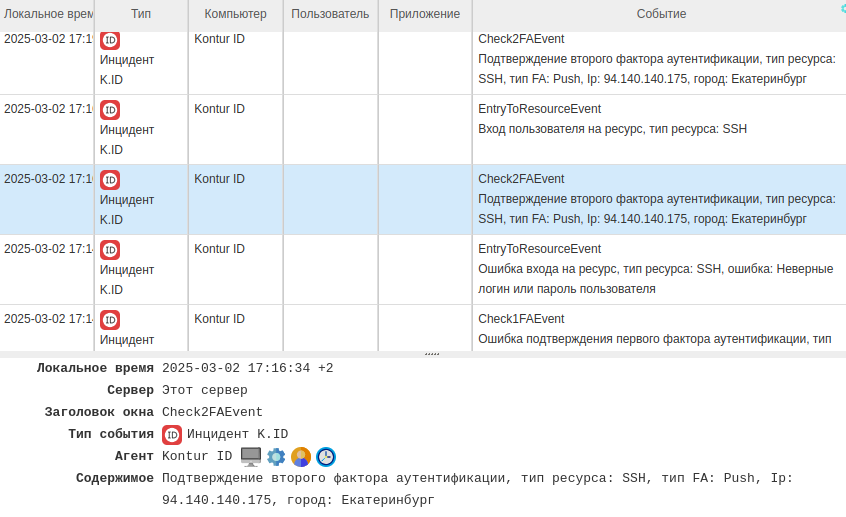

Staffcop Enterprise (SCE) позволяет анализировать неправомерный доступ к защищенной информации (ЗИ) на основе полученных от Контура.ID логов. Данные отображаются в интерфейсе SCE в виде событий Инцидент К.ID. На их основе можно расследовать инциденты по цепочкам событий после входа.

SCE получает данные от Контур.ID через API.

Как настроить интеграцию¶

Настройте API Контура.ID.

Включите интеграцию в конфигурации SCE.

Чтобы включить интеграцию, откройте файл /etc/staffcop/config и добавьте в него параметры:

KONTUR_ID_ENABLED = True

KONTUR_ID_KEY = "90wh39h-1j49-l3ra-fq29-t336b127j3p"

KONTUR_ID_URL = "https://kid.kontur.ru/api/mfa/events"

KONTUR_ID_TIMEOUT_MIN = 5

KONTUR_ID_TIMEOUT_OFFSET_MIN = 0

где

Параметр |

Описание |

|

Включает мониторинг входов в Контур.ID |

|

Уникальный API-ключ. Замените ключ из этого примера на ключ, |

|

URL для взаимодействия с API Контура.ID |

|

Устанавливает частоту запроса в минутах. За это время агент запрашивает |

|

Расширяет временной промежуток, за который агент запрашивает данные [1]. |

После установки параметра kontur_id в значение True на сервер будут приходить события Инцидент К.ID.

Предупреждение

Не оставляйте параметры пустыми, иначе события не будут приходить на сервер. Значения в параметре kontur_id_timeout_offset_min не должны превышать 1440.

Нажмите на инцидент, чтобы внизу таблицы событий появились данные события:

Событие Инцидент К.ID¶

Событие Инцидент К.ID содержит ключевые данные, которые помогают понять, что именно произошло, где и когда.

Параметр |

Описание |

Время события |

Показывает точное время и часовой пояс входа. |

Сервер |

Указывает, на какой сервер пришло событие |

Заголовок окна |

|

Ошибки аутентификации |

|

Агент |

Kontur ID — служебный демон SCE, который отправляет запрос Контуру.ID |

Тип ресурса |

Метод входа: SSH, VPN, Active Directory и т. д. |

IP-адрес |

Позволяет выявить входы с неожиданных адресов |

Как использовать данные для расследования¶

Используйте полученные данные для мониторинга подозрительной активности и расследования инцидентов. Ниже приведено несколько примеров.

Подбор пароля¶

Признаки: в событиях Инцидент К.ID появились многочисленные ошибки Неверные логин или пароль с одного IP-адреса с интервалом 1–2 секунды, это может быть brute-force атака.

Что делать: заблокируйте IP и проверьте, не было ли успешного входа.

Отключение двухфакторной аутентификации¶

Признаки: в логах появился заголовок окна Skip2FAEvent, а политика аутентификации не позволяет отключение двухфакторной аутентификации. Возможно, кто-то снял защиту.

Что делать: проверьте, кто изменил настройки. Если это несанкционированное действие, отключите учетную запись.

Вход в необычное время¶

Признаки: сотрудник, работающий с 9:00 до 18:00, зашел в систему в 03:30 с неизвестного IP. Логи Check1FAEvent и Check2FAEvent подтверждают успешную аутентификацию.

Что делать: начните расследование с проверки событий после входа, чтобы понять, какие действия выполнил пользователь.